AWS基礎:LAMPサーバー構築とWordPress導入

テーマ:クラウドとオンプレの違い + AWS主要サービスの全体像

🧭 AWSアカウントと管理コンソール操作

― IAMとセキュリティの基礎 / リージョンとアベイラビリティゾーン ―

🔰 1. AWSアカウントとは

◆ 概要

AWSを利用するための「契約単位」「管理単位」。

1つのアカウントで複数のサービス(EC2, S3, RDSなど)を利用可能。

🧩 構造イメージ

[AWSアカウント]

├── IAMユーザー(開発者A)

├── IAMユーザー(管理者B)

└── 各種サービス

├── EC2(仮想サーバー)

├── S3(ストレージ)

├── RDS(DB)

└── Route53(DNS)

📘 ポイント

| 項目 | 内容 |

|---|---|

| ルートユーザー | AWSアカウント作成時に登録したメールアドレスでログイン。全権限を持つ。普段の利用は避ける。 |

| IAMユーザー | 通常操作用の個別ユーザー。最低限の権限を付与。 |

| 課金単位 | 1アカウント単位。EC2、S3、RDSなどすべて同一請求に含まれる。 |

| 複数環境 | 開発・検証・本番などを分けたい場合、サブアカウント(Organizations)を利用可能。 |

🧑💻 2. AWSマネジメントコンソールの基本操作

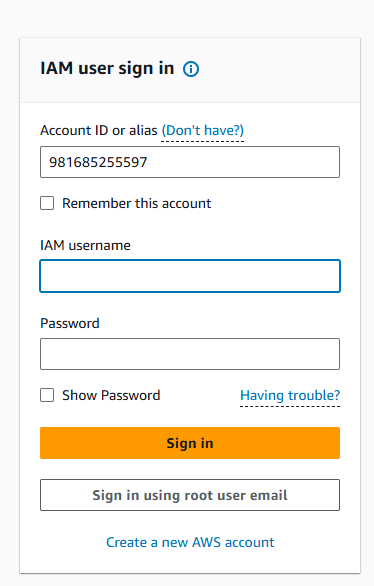

◆ ログイン手順

- URL → https://aws.amazon.com/console/

- 「ルートユーザー」または「IAMユーザー」でログイン

- MFA(二要素認証)設定を推奨(Google Authenticatorなど)

演習用ログインURL

https://981685255597.signin.aws.amazon.com/console

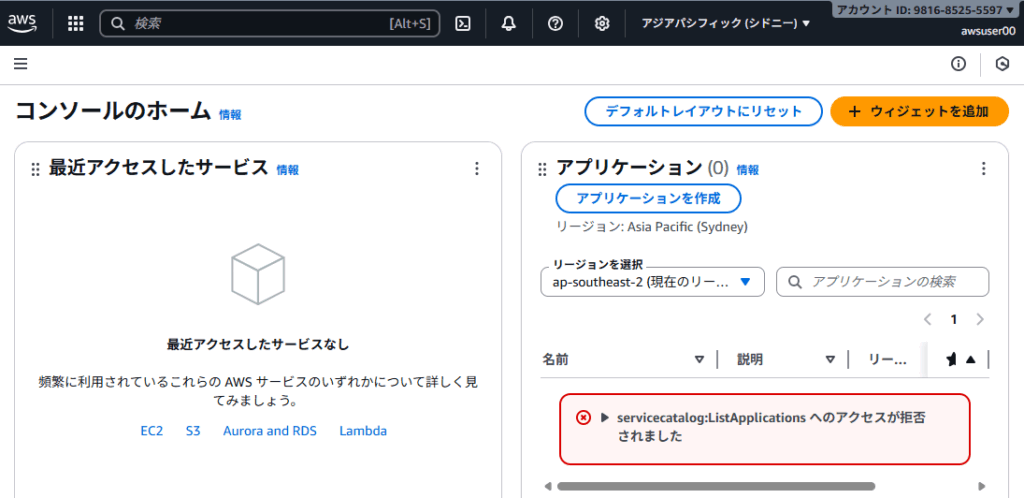

◆ コンソール画面構成

| 位置 | 内容 |

|---|---|

| 上部バー | サービス検索、リージョン切り替え、アカウント設定 |

| 左メニュー | 各AWSサービスカテゴリ(Compute, Storage, Databaseなど) |

| メインエリア | サービスダッシュボードやリソース一覧 |

| 右上 | アカウント名/サインアウト/サポートメニュー |

📷 図解(説明スライド例)

┌──────────────────────────────────────────┐

│ AWS マネジメントコンソール │

├──────────────────────────────────────────┤

│ 🔍 サービス検索欄 | 🌐 リージョン選択 | 👤 アカウント設定 │

├──────────────────────────────────────────┤

│ サービスカテゴリ: Compute / Storage / Database / Security ... │

│ │

│ [ EC2ダッシュボード ] │

│ [ S3バケット一覧 ] │

│ [ IAM設定 ] │

└──────────────────────────────────────────┘

💡 講師より:

AWSコンソールは「管理者のコックピット」です。

ここからすべてのリソースを作成・停止・削除できます。

誤操作による課金も発生するため、練習時は「無料利用枠」範囲に注意しましょう。

🔒 3. IAMとセキュリティの基礎

◆ IAM(Identity and Access Management)とは

AWS内の「ユーザーと権限」を管理するサービス。

“誰が、何に、どのようにアクセスできるか”を制御します。

🧩 IAMの構成要素

| 要素 | 内容 |

|---|---|

| ユーザー(User) | 個人やアプリ用のID。アクセスキーやパスワードでログイン。 |

| グループ(Group) | 複数ユーザーをまとめて同じ権限を付与。 |

| ポリシー(Policy) | JSON形式で「許可/拒否ルール」を定義。例:S3読み取り専用。 |

| ロール(Role) | 一時的に権限を委任する仕組み。EC2などサービス間連携で使用。 |

📘 例:権限ポリシーのサンプル(S3読み取り専用)

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": ["s3:GetObject", "s3:ListBucket"],

"Resource": "*"

}

]

}

🧰 実践演習(説明のみ)

- IAMユーザー「student01」を作成

- 「AdministratorAccess」ポリシーを一時的に付与

- 「アクセスキー」を生成し、CLIから接続テスト

- MFA(二段階認証)を有効化

⚠ セキュリティの原則:最小権限の原則(Least Privilege)

「業務に必要な最小限のアクセス権だけを与える」ことが基本。

特に root ユーザーは 課金・削除・アクセス制御の全権限 を持つため、

普段は利用せず、IAMユーザーで運用する。

🔐 MFA(多要素認証)

| 項目 | 内容 |

|---|---|

| 意味 | Password+ワンタイムコードで二重認証 |

| 推奨 | ルートアカウント・IAM管理者ユーザー |

| アプリ | Google Authenticator、Authy、1Passwordなど |

✅ AWSにおけるアクセス管理とは

AWS の「アクセス管理」とは、

“誰が、どのサービスを、どこまで操作してよいか” を決める仕組み です。

会社の建物に例えると:

- 玄関の鍵 → AWSアカウント

- 社員証 → IAMユーザー

- 部署ごとの権限 → IAMグループ

- 一時的に与える入館証 → IAMロール

- 入室のルール(何ができるかを書く紙)→ IAMポリシー

つまり、AWSでは 「人・権限・ルール」 の3つで安全なアクセス制御を行います。

✅ IAMユーザーとは(=AWSを使う“人”や“アプリ用のID”)

IAMユーザーとは AWS にログインするためのアカウント のことです。

◆ 特徴

- 人間用のアカウントとしてよく使われる(例:佐藤さん、田中さん)

- 1人に1つ作るのが基本(共有NG)

- それぞれにパスワードやアクセスキーを発行できる

◆ 例

| 名前 | 説明 |

|---|---|

| yamada | 開発者用アカウント |

| suzuki | 運用担当者 |

| app-user | アプリがS3にアクセスするためだけのユーザー |

✅ IAMロールとは(=「一時的に権限を借りる」ためのもの)

IAMロールは、「特定の作業をするときだけ借りる権限セット」 です。

◆ 特徴

- パスワードがない

- EC2・Lambdaなど AWSサービスにも割り当てる(←重要)

- 必要なときだけ権限を渡し、不要になれば自動で消える

◆ 例え話

ロールは 「ゲスト用の入館証」「作業員用ワンデーパス」 のようなもの。

◆ 実際の例

| ロール名 | 説明 |

|---|---|

| EC2-S3AccessRole | EC2からS3を読むためのロール |

| Lambda-DynamoRole | LambdaがDynamoDBに書き込むためのロール |

| Admin-TemporaryRole | 管理者が一時的に管理権限を得るためのロール |

✅ IAMグループとは(=ユーザーをまとめる「部署」)

IAMグループは

複数ユーザーに共通の権限をまとめて付けられる“フォルダ”のようなもの。

◆ 特徴

- グループにポリシーをつける → 全員に反映

- ユーザーをまとめて権限管理できて便利

◆ 例

| グループ名 | 説明 |

|---|---|

| Developers | 開発者向け権限 |

| Operators | 運用チーム向け |

| Viewers | 読み取り専用ユーザー |

✅ IAMポリシーとは(=「何をしてよいか」を書いた“権限リスト”)

IAMポリシーは

JSON形式の「アクセス権ルール」 です。

◆ 何を定義する?

- どのサービス?

- どのリソース?

- どの操作が可能?

◆ 例(超シンプル)

{

"Effect": "Allow",

"Action": "s3:ListBucket",

"Resource": "*"

}

→ 意味

“S3のバケット一覧を見てもよい”

🔗 どう組み合わせるの?

図にするとこうなります:

ユーザー(人)

│

▼

グループ(部署)

│

▼

ポリシー(何を許すか)

または

ロール(借りる権限)

│

▼

ポリシー(何を許すか)

📌 最後にざっくりまとめ

| 用語 | 一言で言うと | 例 |

|---|---|---|

| IAMユーザー | AWSに入る人のアカウント | “佐藤さん” |

| IAMグループ | 部署ごとに権限をまとめる箱 | “Devチーム” |

| IAMロール | 一時的に借りる権限セット | “EC2からS3参照” |

| IAMポリシー | 具体的な許可内容 | “S3の読み取りOK” |

🧩 図解:AWSセキュリティ共有責任モデル

┌───────────────────────────────────────────┐

│ AWS:クラウドの「中」を守る │

│(ハードウェア/ネットワーク/基盤ソフト) │

└───────────────────────────────────────────┘

↑

│ 共有責任

↓

┌───────────────────────────────────────────┐

│ 利用者:クラウドの「上」を守る │

│(設定、アクセス制御、データ暗号化、IAM) │

└───────────────────────────────────────────┘

📘 コメント:

つまり、AWSが停電対策やデータセンター警備を担当し、

利用者は「設定の安全性」を守る役割です。

🌍 4. リージョンとアベイラビリティゾーン(AZ)

◆ 基本概念

AWSは世界中にデータセンターを持ち、

それらを**リージョン(Region)とアベイラビリティゾーン(AZ)**で区分しています。

🗺️ 図解イメージ

🌎 東京リージョン (ap-northeast-1)

├── AZ A(東京・東部)

├── AZ B(東京・西部)

└── AZ C(埼玉など)

🧩 リージョン(Region)

| 項目 | 内容 |

|---|---|

| 意味 | 地理的なエリア。東京、大阪、バージニア、フランクフルトなど。 |

| 表記例 | ap-northeast-1(東京)、us-east-1(バージニア) |

| 役割 | データの法規制や遅延対策のために選択する。 |

📘 ポイント:

日本国内なら「ap-northeast-1(東京)」が標準。

災害対策を考えるなら「大阪リージョン(ap-northeast-3)」も利用可。

🧩 アベイラビリティゾーン(AZ)

| 項目 | 内容 |

|---|---|

| 意味 | 同一リージョン内の物理的に独立したデータセンター群。 |

| 目的 | 障害分散(片方が停止しても他が稼働) |

| 構成 | 各AZは独立電源・ネットワークを持ち、低遅延で接続。 |

📘 例:

東京リージョン(ap-northeast-1)には

ap-northeast-1a, 1c, 1d など複数AZがあります。

EC2を複数AZで冗長化することで、可用性が向上します。

💡 実践演習ポイント

今のリージョンは?

リージョンにはどんなとことがある?

ログインしたときに、必ず確かめる場所。

- コンソール右上の「リージョン選択」で

アジアパシフィック(東京)を選ぶ。 - EC2を起動するときに「AZ(例:ap-northeast-1a)」が自動割り当てされる。

- 異なるAZ間でサーバーを配置すると、災害時にも自動切替が可能(高可用性構成)。

⚠ 注意点

| 注意項目 | 内容 |

|---|---|

| 料金 | リージョンごとに料金が異なる(米国リージョンが安い) |

| リソース独立 | 各リージョン間でリソースは独立(EC2は東京→大阪へ直接コピー不可) |

| データ保護 | 機密情報は国ごとの法制度に従う(例:EUはGDPR) |

🧾 5. まとめ

| 学びのポイント | 内容 |

|---|---|

| アカウント構造 | ルートユーザー+IAMで安全に運用する |

| セキュリティ | MFA必須、最小権限の原則を守る |

| 管理コンソール | サービスを横断的に操作する「管理中枢」 |

| リージョン | 地理的配置の選択(東京/大阪) |

| AZ | データセンター単位の冗長化構成で高可用性を確保 |

🎓 演習確認リスト

✅ IAMユーザーを作成し、管理者ポリシーを付与

✅ MFAを設定(スマホ認証)

✅ 東京リージョンに切り替え

✅ コンソールからEC2画面を開いてみる

✅ サービス料金を探してみる

🎓 演習

ログインして LightSail起動 日本語化